Das AddTrust Root Certificate ist abgelaufen

Kurzbeschreibung:

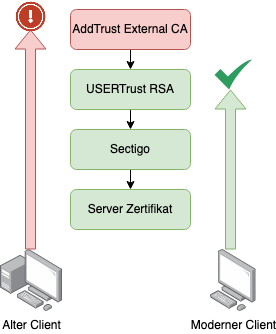

Sectigo signiert, mit seinem Certificate Authority (CA) Zertifikat, SSL Zertifikate für Server. Dafür wird Sectigo selbst von USERTrust RSA signiert. "USERTrust RSA" wurde zuvor von "AddTrust External CA" signiert, was jedoch inzwischen nicht mehr Notwendig ist, da "USERTrust RSA" selbst eine allgemein gültige Root CA ist. Bei vielen Sectigo-Zertifikaten ist in der Chain noch ein USERTrust Zertifikat, welches von AddTrust signiert wurde und am 30.5.2020 abgelaufen ist.

Problem:

Ein Problem gibt es nur, wenn ein alter Client im Spiel ist. Die Lösung sollte in erster Linie Updates des Clients sein. Wenn dies jedoch nicht möglich ist, gibt es zwei Workarounds.

Eigentlich sollte es kein Problem geben, da moderne Browser bzw. openssl ab Version 1.1.x automatisch erkennen, dass Sectigo von einer gültigen Root-CA signiert wurde. Sie ignorieren die abgelaufene Chain einfach.

Beispiele:

- Ein Newsletter-Tool beschwert sich, weil es die Chain nicht prüfen kann.

- Ein Modul am Server kann sich nicht zu seiner API verbinden, weil der Server zu alt ist und openssl 1.0.x in Verwendung ist.

- SSL Checker zeigt: "One of the root or intermediate certificates has expired (3 days ago)."

- Selbst ein aktueller Browser kann die Webseite nicht aufrufen, weil eine Firewall sich dazwischen schaltet und zu alt ist um die korrekte Chain zu erkennen.

Falls Sie Unterstützung benötigen, um das Problem so schnell wie möglich zu beheben, zögern sie nicht, uns einfach zu kontaktieren: support@toscom.at

Workarounds:

1. Serverseitig

Über die folgende URL kann die Certificate Chain überprüft werden: https://whatsmychaincert.com/

Sollte alles passen, sieht das Ergebnis so aus:

<hostname> has the correct chain.

Falls angezeigt wird, dass die Chain ein "expired certificate" enthält, kann man im Chain-Certificate File am Server das abgelaufene CA Zertifikat entfernen, bzw. die ganze Chain einfach neu überschreiben.

Das Chain File findet man auf Apache Servern üblicherweise so:

# Ubuntu grep -r SSLCertificateChainFile /etc/apache2/ # RHEL/CentOS grep -r SSLCertificateChainFile /etc/httpd/

Bei Nginx Servern steckt die gesamte Chain üblicherweise nach dem eigentlichen Zertifikat in der selben Datei:

grep -r ssl_certificate /etc/nginx/

Um die korrekte Chain zu generieren, gibt es auf https://whatsmychaincert.com/ zwei Möglichkeiten:

- Ein Feld, in dem man das aktuelle Zertifikat eintragen und auf "Generate Chain" klicken kann.

- Ein Feld, in dem man nur den Hostnamen eintragen muss, um anschließend auf "Generate Chain" zu klicken.

In beiden Fällen sollte "Include Root Certificate" deaktiviert bleiben.

Mit dem Inhalt des heruntergeladenen Chain Zertifikats kann man dann das Chain File am Server überschreiben und das Service (apache2, nginx, etc.) restarten.

2. Clientseitig

Wenn es nicht möglich ist, die Software zu aktualisieren, man jedoch trotzdem Zugriff auf den Client hat, dann ist es möglich, die abgelaufene Root-CA zu deaktivieren.

Dafür muss man in /etc/ca-certificates.conf vor die folgende Zeile ein Rufzeichen machen:

!mozilla/AddTrust_External_Root.crt

Und anschließend diesen Befehl ausführen:

update-ca-certificates

Dadurch sollte die fehlerhafte Root-CA zukünftig ignoriert werden.

Details:

Neueste Beiträge

- Frauen in der Technik - ein Blick hinter die Kulissen bei toscom

- toscomBits: Blitz-Migration

- Christian Rusa - technischer Leiter mit einer Leidenschaft für analoge Fotografie

- SPF, DKIM, DMARC - E-Mail-Richtlinien verschärfen sich

- Wir feiern 20 Jahre toscom! - Philipp Kobel im Interview

- toscomBits: DDos-Attacke - was nun?

- Sabine Kobel-Maringer stellt sich vor

Kontakt

Über toscom

Seit 2003 machen wir nicht nur Webentwicklern das Leben leichter. Als leidenschaftliche Techniker lieben wir gute Lösungen und als 100% remote Company effiziente Abläufe und Kommunikation.

Lernen Sie uns, unsere Partner und unsere Kunden kennen.